Implantar una estrategia o modelo de seguridad ‘Zero Trust’ implica cambios para evolucionar todos los dominios de la seguridad. Evolucionar los procesos y controles de seguridad, los sistemas y redes IT, implantar nuevas herramientas, formar a las personas, etc.

La mayoría de las organizaciones tienen dificultades para definir cómo empezar. Y es que esta transformación requiere la definición de una hoja de ruta bien planificada, para ir acometiendo de forma progresiva proyectos en la secuencia que maximice la reducción de riesgos y la consecución de beneficios para su negocio.

Elementos generales que implica la adopción de modelos ‘Zero Trust’

La evolución del nivel de madurez en la aplicación de modelos Zero Trust suele implicar la necesidad de acometer diferentes iniciativas de transformación, que varían según el punto de partida de cada organización. Pero, en la práctica, ¿qué están haciendo la mayoría de las organizaciones que acometen programas de evolución a ‘Zero Trust’?

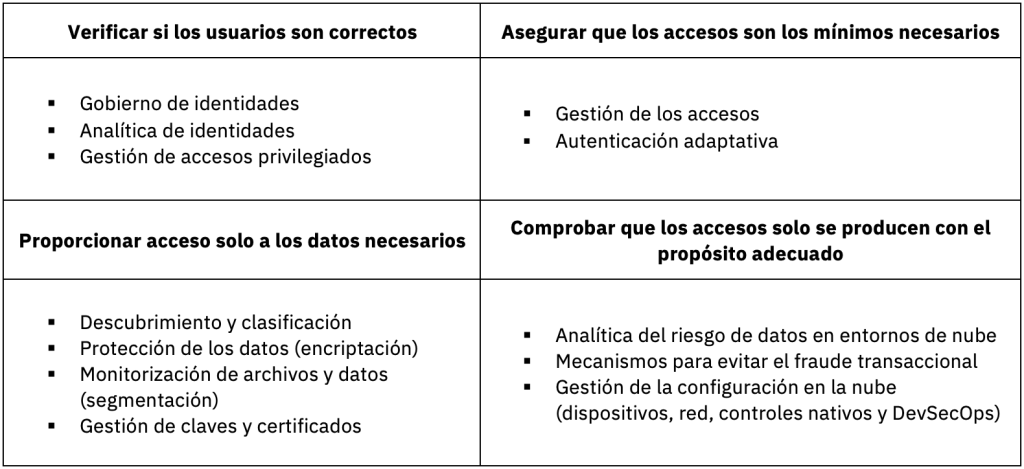

La mayoría centra sus recursos en desarrollar 12 grupos de controles que pueden agruparse en las siguientes cuatro grandes áreas:

Por otro lado, la aplicación de modelos Zero Trust suele servir para destapar posibles carencias entorno a la posición de ciberseguridad de las organizaciones. Por ejemplo, según diferentes estudios, menos del 10%-20% de las organizaciones afirma conocer dónde están alojados todos los datos sensibles o críticos para su negocio en el momento de afrontar el movimiento de cargas a la nube.

Lógicamente, los presupuestos son limitados y la ciberseguridad va siempre orientada a proteger los activos que son más valiosos para el negocio. Parece entonces lógico empezar por definir cuáles son los activos más críticos (aplicaciones, datos, etc.) y que tendrán un mayor impacto si se ven comprometidos.

El siguiente paso recomendado es un análisis de las vulnerabilidades y de los riesgos que existen para esos activos valiosos. Para luego cuantificar financieramente los riesgos, utilizando datos históricos reales y modelos científicos de probabilidad. De esta manera, podemos calcular el retorno de la inversión que tendrán los proyectos, de cara a priorizarlos en la hoja de ruta de transformación.

Tecnologías que facilitan la adopción de modelos ‘Zero Trust’

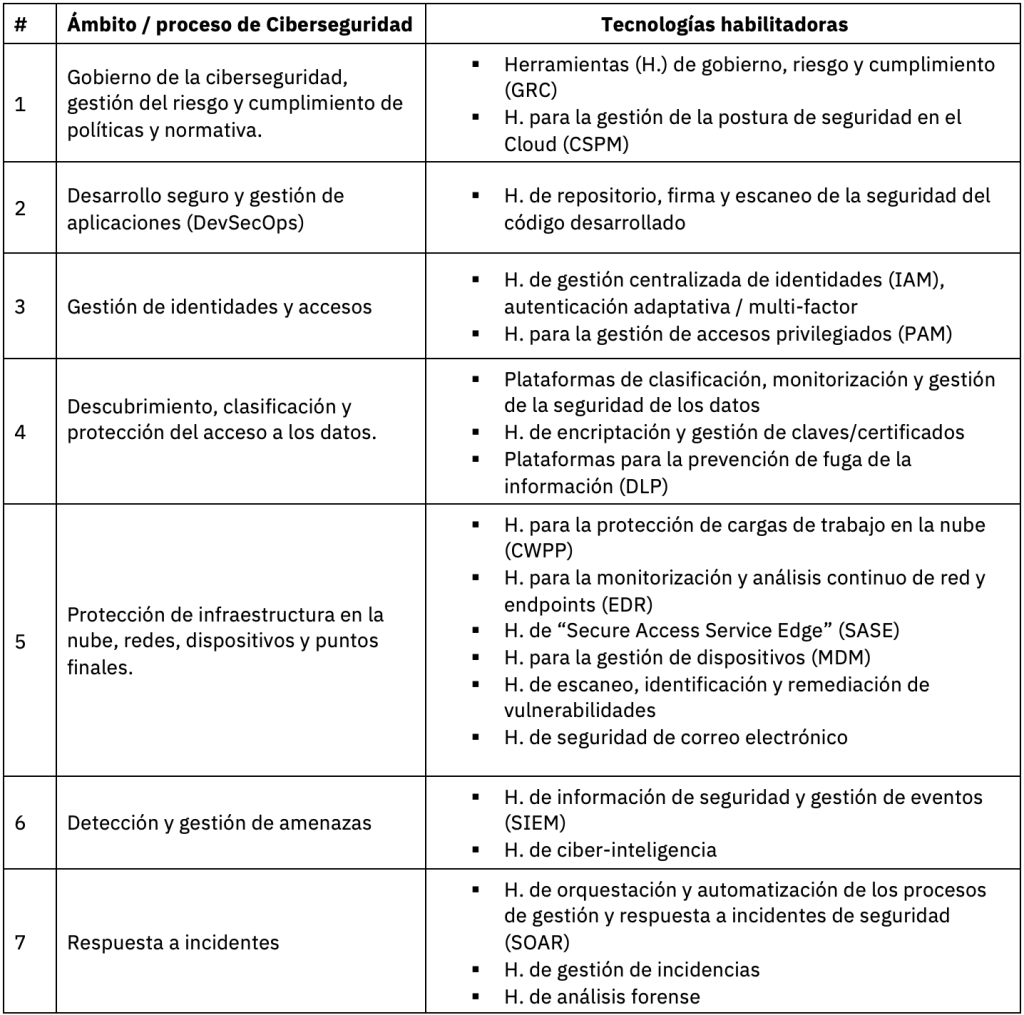

Como he venido explicando, la adopción de un modelo Zero Trust va mucho más allá de la implantación de herramientas tecnológicas. Pero es igualmente cierto que el incremento exponencial del volumen y la agilidad de los datos obligan al uso de tecnología para mejorar la eficiencia y automatización de estos procesos, existiendo muchas soluciones en el mercado que se adaptan muy bien a esta filosofía y nos pueden ayudar en el camino.

La siguiente tabla da una idea de algunas de las soluciones disponibles y su ámbito de aplicación:

Resumen y conclusiones

La adopción de un modelo Zero Trust requiere de un cambio de estrategia y metodologías de trabajo y de la implantación de procesos de respuesta ante incidentes y gobierno de la seguridad efectivos. Esta transformación suele plasmarse en un programa de iniciativas priorizadas de cambio que afectan a los procesos, sistemas y a las personas de la organización.

Ante todo, las organizaciones deberían evaluar el retorno de la inversión (ROI) a través de la cuantificación financiera de los riesgos de ciberseguridad que amenazan los activos valiosos para su negocio. Tan solo el 41% de las organizaciones ha iniciado su implantación.

A nivel práctico, la mayoría de las empresas se está centrando en evolucionar las siguientes cuatro grandes áreas:

- Verificar si los usuarios son correctos.

- Asegurar que los accesos son los mínimos necesarios.

- Proporcionar acceso solo a los datos necesarios.

- Comprobar que los accesos solo se producen con el propósito adecuado.

Complementando la adopción de los modelos Zero Trust, actualmente existen otras dos importantes necesidades en materia de ciberseguridad. La primera es la de mejorar la gestión de amenazas, evolucionando los procesos y herramientas para automatizar la monitorización, detección, análisis y confirmación. Aplicando tecnologías como la analítica avanzada y la inteligencia artificial.

La segunda es la modernización de las plataformas de analítica y monitorización de eventos de seguridad, habilitando búsquedas e investigación de los datos de forma federada y basada en microservicios.

Como última reflexión, cualquier transformación se realiza con personas y la ciberseguridad no es una excepción. En este sentido, las previsiones apuntan a que las organizaciones tendrán problemas en los próximos años para encontrar profesionales cualificados que les ayuden a poner en marcha estas iniciativas para adaptarse a la nueva ciberseguridad.